×

SIEM / Logmanagement

Ein SIEM-System (Sicherheitsinformations- und Ereignisverwaltungssystem) ist ein Tool, das Protokolldaten von Computern und Netzwerkgeräten sammelt, analysiert und in Berichten zusammenfasst, um Unternehmen dabei zu helfen, Sicherheitsvorfälle, Schwachstellen und Trends zu erkennen.

Protokolldaten können aus einer Vielzahl von Quellen stammen, darunter Firewalls, Intrusion Detection/Prevention-Systeme (IDS/IPS), Router, Switches, Server und Workstations. Ein SIEM-System sammelt und analysiert diese Daten, um Sicherheitsexperten dabei zu helfen, böswillige oder nicht autorisierte Aktivitäten zu erkennen, die Netzwerke und Systeme des Unternehmens zu schützen und Compliance-Anforderungen zu erfüllen.

Unter Logmanagement versteht man das Sammeln, Speichern, Analysieren und Erstellen von Berichten über Protokolldaten, um Unternehmen dabei zu helfen, ihre Systeme zu schützen und Compliance-Anforderungen zu erfüllen. Protokolldaten können aus einer Vielzahl von Quellen stammen, darunter Firewalls, Intrusion Detection/Prevention-Systeme (IDS/IPS), Router, Switches, Server und Workstations. Protokollverwaltungslösungen sammeln und analysieren diese Daten, um Sicherheitsexperten dabei zu helfen, böswillige oder unbefugte Aktivitäten zu erkennen, die Netzwerke und Systeme des Unternehmens zu schützen und Compliance-Anforderungen zu erfüllen.

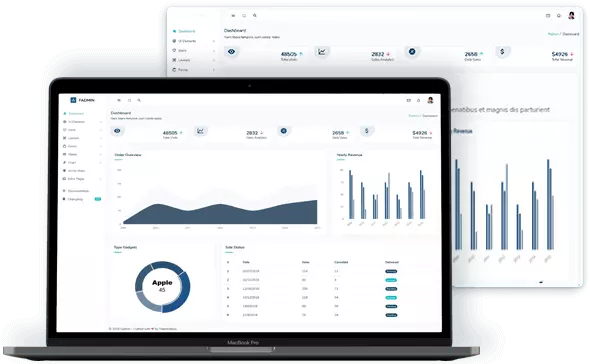

Wir nutzen zur Auswertung der Logdateien ein DSGVO- konformes Produkt.

Wir arbeiten mit dem deutschen Entwicklerteam sehr eng zusammen, so dass individuelle Anpassungen möglich sind.

- - N-Augen Prinzip zur Freischaltung personengebundener Datensätze

- - Anonymisierte Darstellung im Logmanagement

- - Automatisierte Prozesse bei Alarmierung

- - Agent-basierte Log Anlieferung